CVD-Richtlinie RaceChip GmbH & Co. KG

Sollten Sie eine oder mehrere Schwachstellen in IT-Produkten, IT-Systemen oder IT-Dienstleistungen der RaceChip Chiptuning GmbH & Co. KG gefunden haben, können Sie sich vertrauensvoll an uns wenden. Wir nehmen jede gemeldete Schwachstelle ernst.

Sollten IT-Produkte, IT-Systeme oder IT-Dienstleistungen von Herstellern bzw. Produktverantwortliche außerhalb unseres Unternehmens betroffen sein, sollten Sie die Schwachstelle zuerst an den Hersteller bzw. Produktverantwortlichen melden. Wenn diese nicht auf Ihre Schwachstellenmeldung reagieren oder der Abbruch des CVD-Verfahrens droht, können Sicherheitsforschende sich an unser Unternehmen wenden.

Wir erwarten, dass sich an unsere, in der Coordinated Vulnerability Disclosure (CVD) Richtlinie aufgeführten Punkte, gehalten wurde, damit Ihre Schwachstellenmeldung in unserem CVD-Prozess überführt werden kann. Wie wir konkret mit Schwachstellenmeldungen im Rahmen eines CVD-Prozesses umgeht, lesen Sie in unseren Leitlinien.

Wir versprechen,

jeden Schwachstellenbericht innerhalb des gesetzlichen Rahmens vertraulich zu behandeln. personenbezogene Daten nicht ohne Ihre ausdrückliche Zustimmung an Dritte weiterzugeben. eine Rückmeldung zu jeder getätigten Schwachstellenmeldung zu geben. keine strafrechtlichen Schritte gegen Sie einzuleiten, solange Ihrerseits die Richtlinie und Grundsätze eingehalten wurden. Dies gilt nicht, wenn erkennbare kriminelle Absichten verfolgt wurden oder werden. Ansprechpartner für den vertrauensvollen Austausch während des gesamten Prozesses zu sein. Bitte beachten Sie für den Fall, dass Sie personenbezogene Daten in der Meldung oder im Meldeformular angegeben haben die Hinweise zum Datenschutz.

Wir erwarten von Ihnen, dass

die gefundene Schwachstelle nicht missbräuchlich ausgenutzt wurde. D.h., dass keine Schäden über die gemeldete Schwachstelle hinaus angerichtet wurden. keine Angriffe (wie z.B. Social-Engineering-, Spam-, (Distributed) DoS- oder „Brute Force“-Angriffe, etc.) gegen IT-Systeme oder Infrastrukturen durchgeführt wurden. keine Manipulation, Kompromittierung oder Veränderung von möglichen Systemen oder Daten Dritter vorgenommen wurde; keine Tools zur Schwachstellenausnutzung z.B. auf Darknet-Märkten entgeltlich oder unentgeltlich angeboten wurden, die Dritte zur Begehung von Straftaten nutzen können. es sich bei der Schwachstellenmeldung nicht um Ergebnisse aus automatisierten Tools oder Scans ohne erklärende Dokumentation handelt. Diese stellen keine gültigen Schwachstellenmeldungen dar. es sich bei der Schwachstellenmeldung um bisher nicht bekannte Informationen handelt. Zu bereits behobenen Schwachstellen werden Ihre Informationen zwar entgegengenommen und geprüft, sie qualifizieren sich jedoch nicht für eine weiterführende Bearbeitung im Rahmen des CVD-Prozesses. grundsätzlich gültige Kontaktdaten (E-Mail-Adresse) hinterlegt werden, damit wir Sie im Falle von Rückfragen kontaktieren können. Gerade bei komplexen Schwachstellen ist es nicht auszuschließen, dass wir weitere Erklärungen und Dokumentationen benötigen. Da wir sehr viel Wert auf eine gute Kommunikation legen, werden Schwachstellenmeldungen ohne Kommunikationsmöglichkeiten (bspw. gültige Kontaktdaten) nur eingeschränkt bearbeitet. Im Falle einer anonymen Meldung ist zu berücksichtigen, dass fachliche und inhaltliche Rückfragen nicht beantwortet und entsprechende Schwachstellenmeldungen daher nur eingeschränkt oder ggf. nicht bearbeitet werden können.

Schwachstellenmeldungen via E-Mail

Schwachstellenmeldende, die ein eigenes Meldungsformat verwenden, (bspw. via PDF oder txt) können Schwachstellenmeldungen und Koordinierungsanfragen direkt an die E-Mail-Adresse [email protected] senden.

Dabei ist eine Schwachstellenmeldung wie folgt aufzubauen:

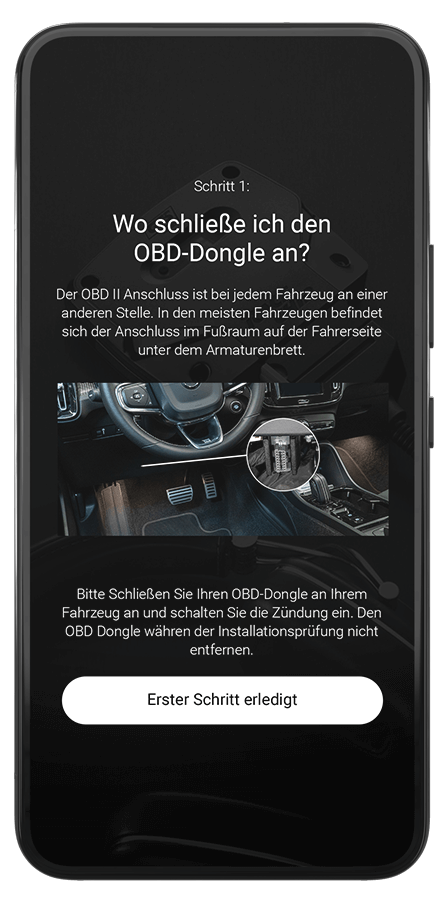

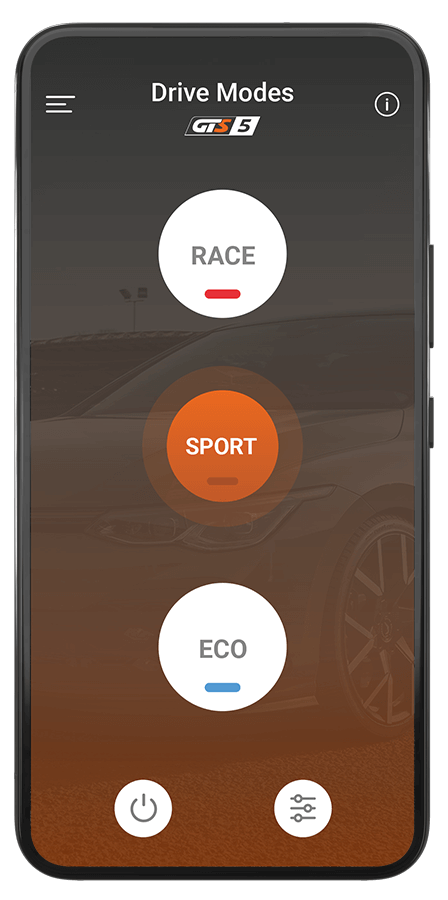

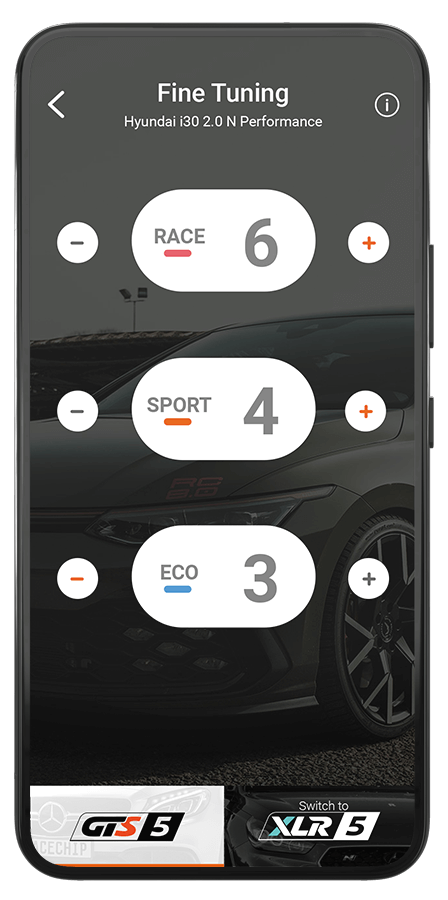

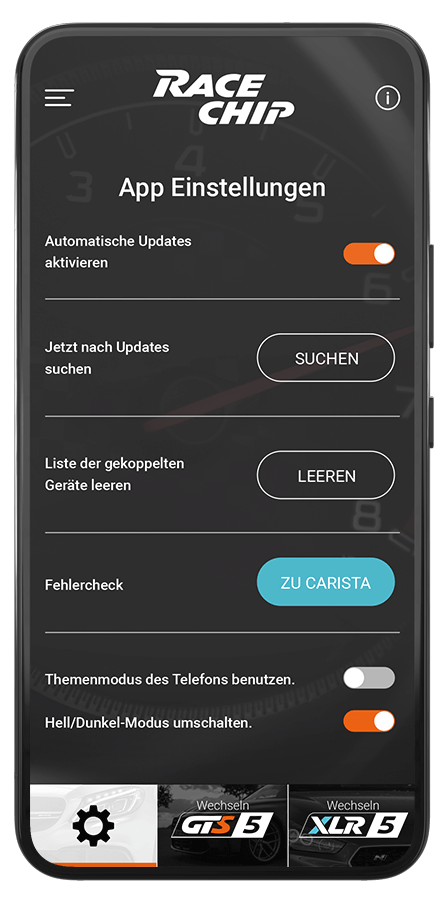

- Der Name des Produkts und die getestete Versions-/Seriennummer.

- Eine einfache Beschreibung (ggf. Screenshots, Fotos oder andere Abbildungen für die bessere Nachvollziehbarkeit), aus der hervorgeht, wie die Schwachstelle entdeckt wurde (einschließlich evt. verwendeter Tools).

- Eine Zuordnung der Schwachstelle an die OWASP Top 10 2021 (siehe https://owasp.org/www-project-top-ten). Sollte keiner der Schwachstellenkategorien passen so ist diese als „Sonstige“ näher zu beschreiben.

- Einen Proof-of-Concept-Code (PoC) oder Anweisungen enthalten muss, aus denen hervorgeht, wie die Schwachstelle ausgenutzt werden kann.

- Eine Risikoeinschätzung unter Beachtung der technischen Gegebenheiten zur Bestimmung des Schweregrads der Schwachstelle (bspw. durch Verwendung eines CVSS-Wertes und der dazugehörigen Matrix - präferiert in der aktuellsten Version) enthalten.

- Eine Beschreibung der Auswirkungen der gemeldeten Schwachstelle oder ein Bedrohungsmodell, das ein relevantes Angriffsszenario beschreibt.